Sobre este tema escribimos hace 8 años.Aquella entrada (aquí) sigue encajando en la realidad actual. Pero, corresponde actualizarla:

Centros de datos, inteligencia artificial y sostenibilidad: una actualización necesaria

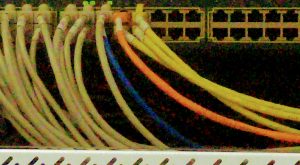

La infraestructura física que sostiene la economía digital —centros de datos, redes de transmisión y sistemas de almacenamiento— se ha convertido en un elemento estructural del desarrollo económico contemporáneo. Sin embargo, buena parte de los análisis divulgativos que circularon entre 2015 y 2018 han quedado obsoletos, tanto en cifras como en el enfoque, a raíz de dos factores convergentes: la expansión acelerada de la computación en la nube y, especialmente, el despliegue masivo de inteligencia artificial intensiva en cálculo.

Nuevas cifras y nuevo contexto energético

Los estudios recientes permiten ofrecer hoy una imagen más precisa.

- En 2024, el consumo eléctrico global de los centros de datos se situó en torno a 415 TWh, aproximadamente un 1,5 % del consumo mundial de electricidad, con previsiones de crecimiento que apuntan a una cifra cercana a 945 TWh en 2030 si se mantiene el actual ritmo de despliegue, impulsado principalmente por centros optimizados para entrenamiento y operación de modelos de IA (International Energy Agency (IEA), Data Centre Energy Use: Critical Review of Models and Results, 2025). Este aumento no implica necesariamente un crecimiento lineal de las emisiones, pero sí introduce un riesgo sistémico.

- En ausencia de mejoras sustanciales de eficiencia energética y de una descarbonización efectiva del mix eléctrico, los centros de datos y las redes asociadas podrían representar entre el 1 % y el 3 % de las emisiones energéticas globales a mediados de la próxima década, en escenarios que los acercan, por volumen agregado, a sectores tradicionalmente intensivos como la aviación (Carbon Brief, AI: five charts that put data centre energy use and emissions into context, 2024).

Localización, redes eléctricas y consumo de agua

- El debate actual ya no se limita a cuánto consumen los centros de datos, sino dónde se localizan y cómo se integran en los sistemas energéticos. Muchos centros de nueva generación superan los 100 MW de potencia instalada, y algunos proyectos de “campus de IA” se diseñan a escalas que obligan a reforzar infraestructuras de transporte y distribución eléctrica, generando tensiones en redes locales y regionales (Data Center Dynamics, IEA: data center energy consumption set to double by 2030, 2024).

- A ello se añade el consumo de agua asociado a los sistemas de refrigeración de alta densidad de cálculo. La disponibilidad hídrica, junto con el acceso a energía renovable y la menor congestión de red, se ha convertido en un criterio central de localización, con efectos relevantes en la planificación territorial y en las políticas industriales, particularmente en la Unión Europea (European Commission, In focus: Data centres – an energy-hungry challenge, 2025).

De la “huella digital” individual al consumo agregado

- La literatura divulgativa de hace unos años (como la referenciada en la mencionada antigua entrada DerMerUle) tendía a sobredimensionar el impacto climático de gestos individuales —como enviar correos electrónicos o realizar búsquedas— mediante comparaciones llamativas pero técnicamente imprecisas. Los análisis más recientes recomiendan desplazar el foco hacia el consumo agregado de servicios digitales, en particular el streaming de vídeo, el almacenamiento masivo en la nube y, cada vez más, el uso intensivo de IA (European Climate Pact, Going digital: good or bad for the climate?, 2025,).

- Ello no vacía de contenido la dimensión pedagógica del debate. El almacenamiento ilimitado de datos y la ausencia de políticas de depuración contribuyen a mantener infraestructuras permanentemente activas. Su impacto es marginal a nivel individual, pero no neutro en términos agregados, lo que enlaza las decisiones de uso digital con las estrategias de reducción de la huella de carbono tanto personales como corporativas.

Gobernanza, sostenibilidad y reporting

- La huella ambiental de los centros de datos se ha incorporado de forma estable a la agenda de la doble transición verde y digital. La Comisión Europea los identifica como infraestructuras intensivas en energía que deben alinearse con los objetivos del Pacto Verde, mediante eficiencia energética, uso creciente de renovables y obligaciones reforzadas de información sobre consumo de energía, agua y emisiones (European Commission, In focus: Data centres – an energy-hungry challenge, 2025).

- Para las empresas usuarias de servicios en la nube, estas exigencias tienen consecuencias directas: la selección de proveedores, la localización de los centros de datos y la contratación de servicios de computación “verde” forman ya parte de la gestión ESG y de la responsabilidad ambiental corporativa (World Economic Forum, Data centres and energy demand, 2025)

Implicaciones de Derecho Societario y de Derecho de la competencia

- Desde una perspectiva de Derecho mercantil, el impacto ambiental de los centros de datos y de la IA deja de ser una cuestión reputacional para integrarse en el núcleo de los deberes de diligencia de los administradores. La planificación tecnológica, la externalización de servicios en la nube y la elección de infraestructuras digitales forman parte hoy de las decisiones estratégicas de la empresa y deben evaluarse a la luz de los riesgos regulatorios, energéticos y de sostenibilidad, especialmente en contextos de reporting no financiero y de diligencia debida en materia ESG.

- Al mismo tiempo, el fenómeno plantea retos relevantes desde el Derecho de la competencia. La concentración territorial de grandes centros de datos, el acceso preferente a energía barata o renovable y las economías de escala asociadas a la IA pueden reforzar posiciones dominantes, elevar barreras de entrada y condicionar la competencia efectiva en mercados digitales y de servicios en la nube. La sostenibilidad, en este contexto, no es solo un objetivo ambiental, sino también un factor estructural de competencia que exige atención por parte de autoridades regulatorias y de la defensa de la competencia.